ist der ganzheitliche Dienstleister für die IT der TU Dortmund sowie kompetenter und verlässlicher Partner von Forschung und Lehre

Neues aus dem ITMC

Software Zertifikate für erhöhte E-Mail Sicherheit!

Ab dem 15.6.2023 ist der neue Service für Software Zertifikate des ITMC verfügbar, die User selbst beziehen und einrichten können.

Neues Selbsthilfeportal für verdächtige E-Mails

Pandora öffnet die Büchse, damit Sie es nicht machen müssen.

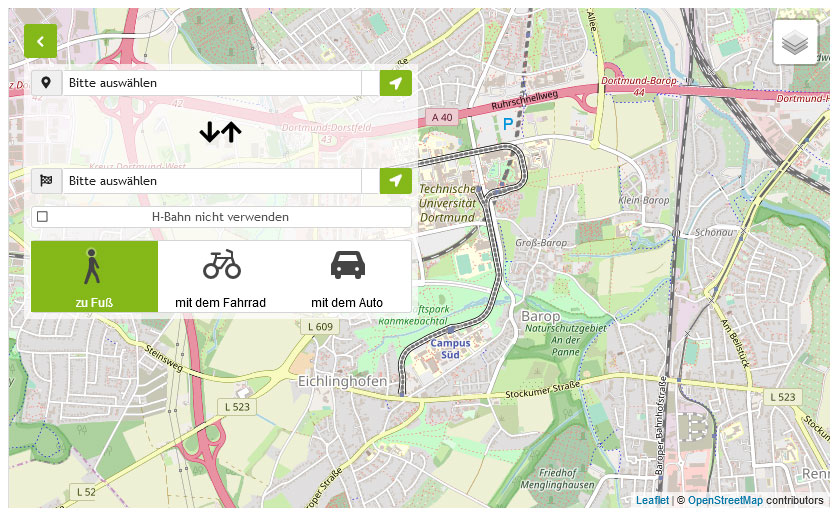

Funkstreckenanbindung an Lernort in der Dortmunder Innenstadt

Zum Start in die vorlesungsfreie Zeit können nun die Studierenden der TU Dortmund auch in der Dortmunder Innenstadt einen Ort zum Lernen aufsuchen.

Meldungen und Störungen

Hinweis an den Besitzer der E-Mail: ist phishing

Emails, die angeblich von der UNO kommen sind Phishing, bitte löschen.

Phish des Tages

"Automated Request" is Phishing

Weitere Phishingwelle mit dem Betreff "Email Alarm"

Bitte löschen Sie diese Mail und klicken Sie nicht den Link an.

04.04.2024 - Wartungsarbeiten VPN-Infrastruktur 20 - 22 Uhr

Heute Abend finden kurzfristige Wartungsarbeiten an der gesamten VPN-Infrastruktur statt.

Weitere Phishingwelle mit dem Betreff „Webmail-Benachrichtigung"

Bitte löschen Sie diese Mail und klicken Sie nicht den Link an.

Zugriff auf SSO-Dienst derzeit gestört

Der Zugriff auf den zentralen SSO-Dienst der TU Dortmund ist derzeit gestört.

Wir arbeiten mit Hochdruck an einer Lösung.

[UPDATE]

Die Störung…

Wartungsarbeiten EvaExam

Am 09.04.2024 finden Wartunsarbeiten statt bei EvaExam.

Wartungsarbeiten Martin-Schmeißer-Weg 12a

Durch die Dokom21 Wartungsarbeiten kann es zu Netzausfällen kommen.